滲透一套走流程我很熟悉,但是接下來呢?看完就懂DOS了

一、介紹

回顧一下,我們前面所說的滲透流程。

1、確定滲透目標

2、信息收集

3、網站常規檢測

4、選擇工具掃描獲取信息

5、提權木馬準備

6、確定工具進行針對性的滲透

上面這一串,大多數人應該表示很熟悉。

這些是之前的一篇文章表達過的內容,本篇我就不廢話了,這次我說一下其它的東西。

DOS命令。

如果是搞安全的人,聽到DOS一般是這個反應,DOS攻擊,拒絕服務攻擊。

IP欺騙DOS攻擊:現在有一個合法用戶(1.1.1.1)已經同服務器建立了正常的連接,攻擊者構造攻擊的TCP數據,偽裝自己的IP為1.1.1.1,并向服務器發送一個帶有RST位的TCP數據段。

服務器接收到這樣的數據后,認為從1.1.1.1發送的連接有錯誤,就會清空緩沖區中建立好的連接。

帶寬DOS攻擊:依靠大量肉雞,配合上SYN一起實施DOS,威力巨大,但是這個僅僅只是初級攻擊。

如果非安全選手,就首先想到的是windows系統下自帶的命令。可以做到移動文件,創建用戶等功能。

DOS的內部命令是進行操作的基礎,完成了對它們的學習就跨進了DOS系統的大門。

圖片來源于網絡

常使用的命令有哪些呢?

1、 cd進入磁盤

2、dir查看目錄

3、netstat監控TCP/IP網絡的命令

4、ping查看連通性

5、net基于網絡的命令,功能強大,可以管理網絡環境,服務,用戶等本地及遠程信息

感覺說了很多,但想了想還是直接上一個實例應用,這次使用windows的一個提權漏洞來演示,CVE-2017-0213,通過他黑客很容易就可以將權限提升為管理員權限。

哦,差點忘記,哪些系統存在這個漏洞呢?

Windows10,包括1511、1607、1703這三個版本

Windows 7 SP1

Windows 8.1、RT8.1

Windows Server 2008 SP2、2008R2 SP1

Windows Server 2012、2012R2

Windows Server 2016

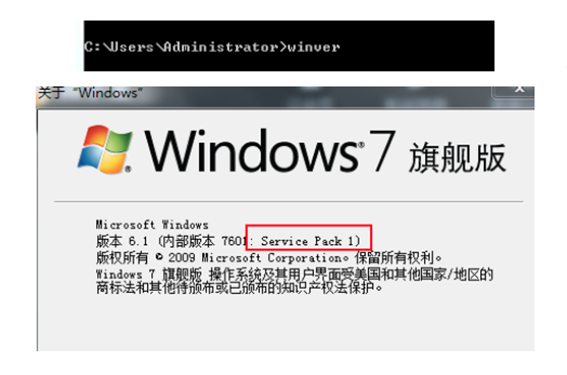

怎么查看呢?打開cmd,輸入winver命令

二、實驗EXP提權

步驟1:利用提權EXP

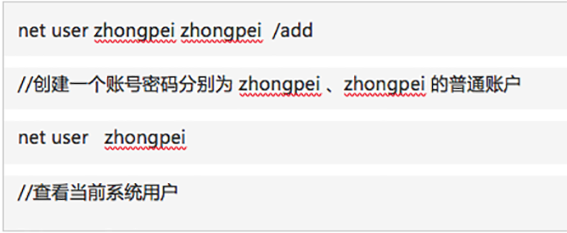

本步利用管理員賬戶創建一個普通用戶,并切換普通用戶進行提權操作。

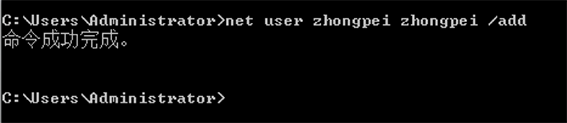

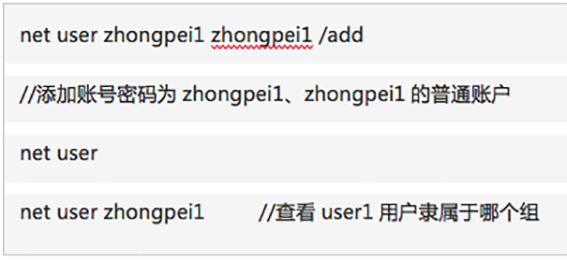

首先使用賬號密碼為administrator、administrator的管理員賬號進行登錄,并創建一個普通賬戶,在cmd下使用命令:

切換用戶,使用zhongpei登錄。

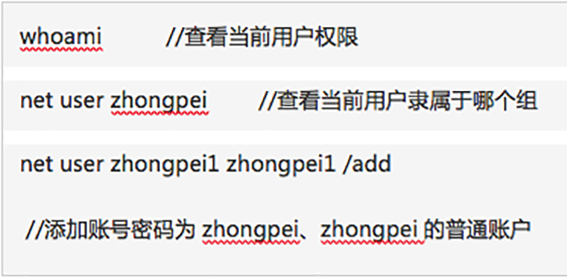

登錄成功后,我們打開cmd命令行,查看當前權限,并嘗試執行管理員命令,查看是否可以成功:

此時理所應當的會添加失敗,因為權限不夠。

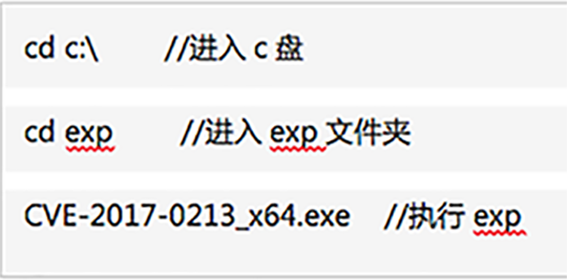

接下來運行EXP進行提權操作,exp文件存放在C盤exp目錄下,打開cmd,進入C:/exp,使用命令行執行exe:

步驟2:權限驗證

本步驟進行權限驗證

上一步已經提權至system,本步驟進行驗證,執行管理員命令,查看是否能成功:

成功添加了zhongpei1用戶,它屬于user組。

下面再將user1用戶添加至管理員組。

接下來可以看到,普通用戶有了和管理員一樣的權限。

三、總結

本次主要是通過一個實驗來介紹DOS命令的使用。

可能有人問了,這么厲害的提權,我們應該怎么防護呢?

其實不需要很擔心,現在大多數使用windows10系統,尤其windows10自帶強制更新功能。

更多精彩,敬請關注。

相關閱讀

-

全國報名服務熱線

400-626-7377

400-626-7377

-

熱門課程咨詢

在線咨詢

在線咨詢

-

微信公眾號

微信號:zpitedu

微信號:zpitedu

400-626-7377

400-626-7377